מוצרי בידור ביתי מקושרים מהווים איום סייבר אמיתי בגלל פרצות בתוכנה ומחסור באמצעי אבטחה בסיסיים, כגון הפעלת סיסמאות ברירת מחדל חזקות למערכת הניהול והצפנה של קישוריות האינטרנט

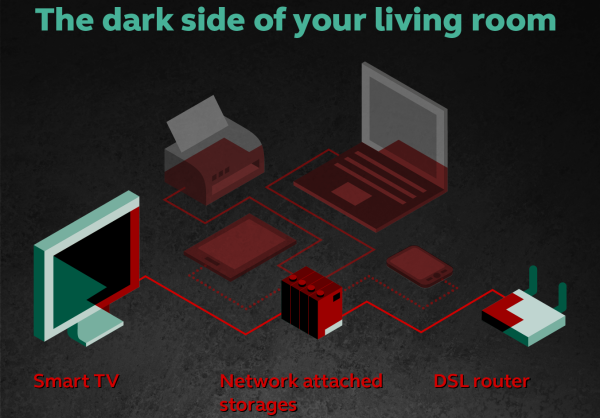

אנליסט של מעבדת קספרסקי, דיוויד ג’ייקובי, ערך מחקר בסלון ביתו כדי לגלות עד כמה ביתו מוגן ממתקפות סייבר. הוא בחן את מכשירי הבידור הביתי, כגון אחסון מבוסס רשת (NAS), טלוויזיות חכמות, נתבים, נגני בלו ריי ועוד, על מנת לגלות אם הם פרוצים להתקפות סיייבר. אז זהו, מסתבר שכן.

המומחה של מעבדת קספרסקי בחן שני מודלים של פתרונות אחסון NAS של שני ספקים שונים, טלוויזיה חכמה אחת, מקלט לווין ומדפסת רשת. כתוצאה מהמחקר, הצליח דיוויד ג’ייקובי לזהות 14 פרצות באחסון הרשת, פירצה בטלוויזיה החכמה והיתכנות ליכולות שליטה מרחוק המסתתרות בנתב.

כחלק ממדיניות פרסום אחראי, מעבדת קספרסקי אינה חושפת את שמות הספקים שהמוצרים שלהם נבחנו במחקר עד אשר יופץ עדכון לסגירת הפרצות שנמצאו. מומחי מעבדת קספרסקי עבדו באופן הדוק עם הספקים כדי לחסל כל פירצה שנמצאה.

הפעלת קוד מרחוק וסיסמאות חלשות. הפרצות החמורות ביותר נמצאו באחסון הרשת. חלק מהן מאפשרות לתוקף להפעיל מרחוק פקודות מערכת עם הרשאות הניהול הגבוהות ביותר. המכשירים שנבדקו הכילו סיסמאות ברירת מחדל חלשות, לרבים מקבצי ההגדרות היו הרשאות שגויות והם גם הכילו סיסמאות בטקסט פתוח. ראויה לציון במיוחד היא סיסמת הניהול הראשית של אחד המכשירים שנבדקו, אשר הכילה רק ספרה אחת. מכשיר אחר אף שיתף את כל הרשת בקבצי ההגדרות עם סיסמאות מוצפנות.

באמצעות פירצה אחרת, החוקר הצליח להעלות קובץ אל זיכרון האחסון אשר אינו נגיש למשתמשים רגילים. אם הקובץ היה זדוני, המכשיר היה הופך מקור להדבקה עבור כל מכשיר אחר שהיה מתחבר ל- NAS – כגון מחשב ביתי, או לחליפין – אפילו לשמש כמקור “bot” להתקפות DDoS. יתרה מכך, מאחר והפירצה אפשרה להעלות קובץ לאזור מיוחד במערכת הקבצים של המכשיר, הדרך היחידה למחוק אותו הייתה להשתמש באותה הפירצה. כמובן שזו אינה משימה שכיחה, אפילו עבור מומחה טכני, שלא לדבר על המשתמש הממוצע של מכשור ביתי.

התקפת “האיש שבתווך” דרך טלוויזיה חכמה: במהלך חקירת רמת האבטחה של הטלוויזיה החכמה האישית שלו, גילה החוקר של קספרסקי כי אין אף הצפנה בתקשורת בין הטלוויזיה והשרתים של ספק הטלוויזיה. הדבר פותח את הדלת להתקפות האדם שבאמצע (“Man-in-the-Middle”), שכתוצאה מהן – במקום לרכוש תוכן לגיטימי לצפייה בטלוויזיה, יעביר המשתמש כספים לפושעי רשת. לצורך הוכחת היתכנות של הפירצה, החוקר הצליח להחליף את האייקון בממשק הגרפי של הטלוויזיה החכמה בתמונה אחרת. בדרך כלל הווידג’טים והאייקונים מגיעים מהשרת של ספק הטלוויזיה, ובגלל המחסור בקישוריות מוצפנת המידע יכול להיות מטופל על ידי גורמים חיצוניים. החוקר גם גילה כי הטלוויזיה החכמה מסוגלת להפעיל קוד ג’אווה, בשילוב היכולת ליירט את החלפת הנתונים בין הטלוויזיה והאינטרנט, התוצאה יכולה להיות התקפה זדונית.

יכולות ריגול מוסתרות של הנתב: נתב ה- DSL ששימש כדי לספק אינטרנט אלחוטי לכל המכשירים המקושרים האחרים בבית, מכיל מספר מאפיינים מסוכנים המוסתרים מהמשתמש. על פי החוקר, חלק מיכולות מוסתרות אלה עלולות לאפשר לספק שירותי האינטרנט גישה מרחוק לכל מכשיר ברשת הפרטית. חשוב מכך, על פי תוצאות המחקר, אזורים בממשק הרשת של הנתב הנקראים “מצלמות רשת”, “הגדרות מומחה טלפוניה”, “שליטה בגישה”, “חיישן WAN”, ו- “עדכונים”, מוסתרים מהמשתמש ולא ניתנים לעדכון על ידי הבעלים של המכשיר.

ניתן לגשת אליהם רק דרך ניצול פירצה די גנרית, שמאפשרת לנוע בין אזורים בממשק (שהם בסך הכל דפי אינטרנט, שלכל אחד מהם כתובת אלפאנומרית) באמצעות פריצה כוחנית של המספרים בסוף הכתובת.

במקור, פונקציות אלה הוטמעו לצורך נוחות הבעלים של המכשיר: הגישה מרחוק מאפשרת לספקי האינטרנט לפתור בעיות טכניות במהירות ובקלות על גבי המכשיר, אבל נוחות זו עלולה להפוך לסיכון אם השליטה נופלת בידיים הלא נכונות.

“אנשים פרטיים וחברות צריכים להבין את סיכוני אבטחת המידע הקשורים במכשירים מקושרים. אנו גם נדרשים לזכור כי המידע שלנו אינו מאובטח רק בגלל שיש לנו סיסמא חזקה, וכי ישנם דברים רבים שאנו לא יכולים לשלוט בהם. לקח לי פחות מ- 20 דקות למצוא ולאמת פרצות חמורות ביותר במכשיר אשר נראה בטוח, ואשר שמו אף מרמז על אבטחה. כיצד מחקר דומה יסתיים אם הוא ייערך בהיקף נרחב בהרבה מאשר הסלון שלי? זו רק אחת מהשאלות הרבות שאנחנו צריכים לענות עליהן יחדיו, בעתיד הקרוב, יצרני המכשירים, קהילת אבטחת המידע והמשתמשים. כפי שלמדתי משיחות עם ספקים, חלק מהם לא יפתח עדכון אבטחת מידע למכשיר פרוץ לאחר סיום מחזור החיים שלו. בדרך כלל, מחזור החיים נמשך שנה או שנתיים, בעוד בעולם האמיתי אורך השימוש במכשירים כמו NAS הוא ארוך בהרבה. בכל דרך בה מסתכלים על הדברים, זו אינה מדיניות הוגנת במיוחד”, אמר דיוויד ג’ייקובי, כותב המחקר.

כיצד להישאר מוגן בעולם של מכשירים מקושרים

– הפוך את חיי ההאקר לקשים יותר: כל המכשירים שלך צריכים להיות מעודכנים עם עדכוני התוכנה והחומרה האחרונים. הדבר ימזער את הסיכון לניצול פרצות מוכרות.

– היה בטוח כי אתה משנה את ברירת המחדל של שם המשתמש והסיסמא – זה הדבר הראשון שהתוקף יבדוק בעת הפריצה למכשיר.

– ברוב הנתבים והמתגים הביתיים ישנה אפשרות להגדיר את הרשת שלך עבור כל מכשיר, וגם להגביל גישה למכשיר – בסיוע מספר DMZ (אזורי רשת נפרדים עבור מערכות עם רמת סיכון גדולה יותר) ו- VLAN (מנגנון ליצירת הפרדה לוגית בין רשתות שונות על גבי רשת פיסית). לדוגמא, אם יש לך טלוויזיה, אתה עלול לרצות להגביל גישה לאותה טלוויזיה, ולאפשר לה גישה רק למשאב מסוים ברשת. אין ממש סיבה שהמדפסת שלך תקושר לטלוויזיה.

המחקר המלא “האינטרנט של הדברים: כיצד פרצתי לסלון שלי” זמין ב-https://securelist.com/analysis/publications/66207/iot-how-i-hacked-my-home/