סקירה כללית של מה צריך צומת IoT ליישום מהיר ופשוט יותר של אבטחה חזקה.

צריכת החשמל הנמוכה ביותר יחד עם הקישוריות המתלכדים בצירוף הנקרא האינטרנט של הדברים (IoT, Internet of Things) נמצא בצומת דרכים. מצד אחד, צמתי IoT מבטיחים לשנות את העיצוב בסקטורים כמו רכב, תעשייה, בית חכם, רפואה, ועוד.

מצד שני, הזרם הרציף של חדשות אודות פרצות אבטחה, החל בהחדרת תוכנות זדוניות מסוג מניעת שירות מבוזרת (DDoS) ועד תקיפות לריקון סוללות, מסוגל פוטנציאלית לסכן את כל ההבטחה הטמונה ב- IoT. לכן, לא מפתיע כי פגיעויות הקשורות לפרצות אבטחה אלה של התקני קצה, הפכו למדאיגות ביותר עבור מפתחי IoT .

כיצד האקרים יותר ויותר מתמקדים בצמתי IoT לא מוגנים, עולה בבירור מן האירוע בו לאחרונה האקרים הצליחו לנצל את הפגיעות של מדחום מחובר של אקווריום בקזינו ובהמשך לגשת אל מסד הנתונים של המהמרים הכבדים.

זה גם מראה כיצד כל ההנחה של אוטומציה של הבית והבניין מאוימת על ידי הפגיעות של תרמוסטטים, מערכות קירור ו-HVAC. או כיצד בנקים וחברות מסחריות פגיעות, בגלל מצלמות אבטחה במעגל סגור המחוברות דרך רשתות נתונים, עם אבטחה ירודה.

כאן כדאי להזכיר כי בעוד שיטות אבטחה קונבנציונלית מיושמות ברמות השרת והשער, צריכת החשמל וטביעת הרגל הקטנה של התקני קצה הם גורמים המגבילים את הוספת אבטחה חזקה בתכנון של צומת IoT. יתר על כן, פיתוח של יישומי אבטחה עלול להוסיף תקורה משמעותית במונחים של זמן תכנון ועלות.

מאמר זה יסביר כיצד מפתחי IoT יכולים להתגבר על פגיעויות אבטחה שונות תוך שמירה על צריכת חשמל נמוכה. תוצג גם מסגרת אבטחה שהם יכולים ליישם בשלב מוקדם של מחזור התכנון. לבסוף נציג במאמר כיצד ניתן לנצל מיקרו-בקרים (MCU – microcontroller), בעלות נמוכה ובעלי תכונות אבטחה בחומרה, בתוך המסגרת – כדי לפשט את יישום האבטחה.

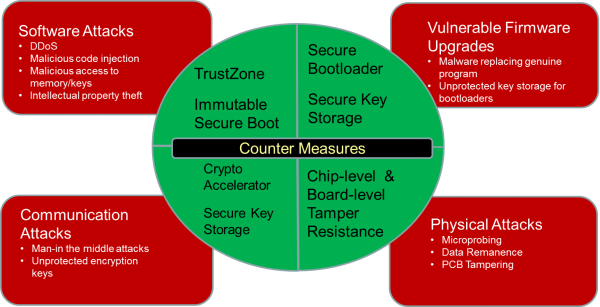

היבטים של אבטחת צומת IoT

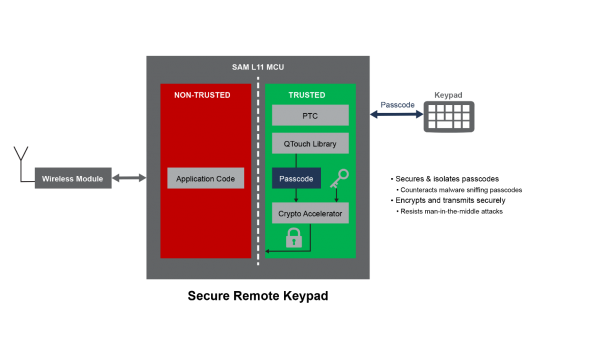

תכנון של צומת IoT חזק צריך לספק אבטחה מפני התקפות בתקשורת, תוכנות זדוניות וכן התקפות פיזיות. כדי למנוע התקפות תקשורת או התקפת “אדם בתווך” (Man in the middle), נפוץ השימוש במודול הצפנה המבצע הצפנה, פענוח ואימות.

טכנולוגיית Arm® TrustZone® מגבילה את הגישה לרכיבי זיכרון, היקפיים ו-קלט/פלט ספציפיים. היא מחלקת את ה-MCU לאזורים מהימנים ולא מהימנים, ומבודדת נתונים רגישים מהנתונים הלא קריטיים. אתחול מאובטח מבטיח כי ה-MCU מתחיל במצב טוב ידוע, וכאשר מיושם עם Arm TrustZone, הוא יכול לספק סביבה המסוגלת לסייע לסכל תוכנות זדוניות.

את האבטחה הפיזית של צומת IoT ניתן לשפר באמצעות פינים נגד טיפול שלא כדין, כדי לספק הגנה ברמת הלוח נגד טיפול שלא כדין. כאשר נעשה טיפול שלא כדין בלוח המערכת או המארז, ניתן לתכנת את הפינים נגד זה כדי שיגיבו בצורות מרובות, כולל מחיקת סודות. חשוב גם שתהיה עמידות נגד טיפול שלא כדין אשר מגיע לרמות נמוכות יותר, עד לרמת השבב. זה יאפשר הגנה מפני שכפול וגניבה של קניין רוחני (IP).

בנוסף לשלושת היבטים אלה, חיוני ליצור את בסיס האמון של החומרה. הדבר ניתן לביצוע באמצעות אתחול מאובטח, המשופר במנגנון הקצאת מפתחות מאובטח.

על מתכנני צומת IoT למצוא את האיזון בין צריכת חשמל נמוכה ואבטחה. היישומים של ימינו דורשים צריכת חשמל נמוכה אך תכנון מאובטח במיוחד, מבלי להתפשר על ביצועים וללא הוספת עלויות זמן ותקורה. עבור התקני קצה IoT הפועלים על סוללות, צריכת חשמל היא קריטית. וזה דורש מיקרו-בקרים המסוגלים להפחית באופן דרסטי את צריכת החשמל, תוך הוספת אבטחה חזקה.

אחרון אחרון חביב, תכנון צומת IoT בעלות נמוכה מחייב מנגנון פשוט ליישום האבטחה. זה מנגנון המעלים מן העין פרטי אבטחה ברמה נמוכה כדי להימנע ממורכבות, עקומות למידה תלולות ועלות תקורה משמעותית.

פישוט אבטחה מוטבעת

דוגמה של MCU המפשט את ההטמעה של תכונות אבטחה אלה הוא המיקרו-בקר SAM L11, אשר נוצר עם אבטחה מוטמעת עמוק בשלב תכנון הסיליקון. הוא פועל במהירות 32 MHz ותצורות זיכרון של עד 64 KB Flash ו-16 KB SRAM. כדי להמחיש מה מפתחים צריכים לחפש כדי להכניס את האבטחה בשלב מוקדם של מחזור התכנון ב-MCU, נביט מקרוב על ארבעת גורמי ביטחון הכלולים ב-SAM L11.

- אתחול מאובטח שאינו ניתן לשינוי

SAM L11 כולל עיצוב Boot ROM כדי להקל על אתחול מאובטח שאינו ניתן לשינוי. הוא כולל מאיץ הצפנה (Crypto Accelerator – CRYA) מובנה אשר מאיץ את האלגוריתמים החישוביים AES, SHA ו-GCM להצפנה, פענוח ואימות, ו-TRNG, מחולל מספרים אקראיים העומד ב-NIST.

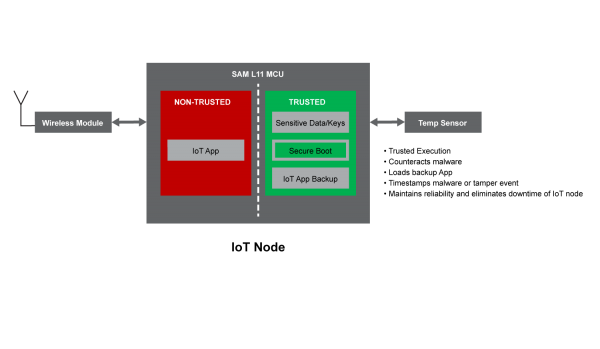

- סביבת ביצוע מהימנה

טכנולוגיית Arm® TrustZone® מאפשרת יצירת אזור מאובטח בתוך ה-SAM L11. זה, בשילוב עם אתחול מאובטח שאינו ניתן לשינוי, יוצר סביבת ביצוע מהימנה (Trusted Execution Environment – TEE) כאמצעי יעיל נגד תוכנות זדוניות. ה-TEE מאפשר לצמתי IoT לנקוט בפעולה מתקנת בכל פעם שהם נתקלים בתוכנות זדוניות. זה מונע זמני השבתה של פונקציות חיוניות ומשפר משמעותית את האמינות של צמתי IoT.

- אחסון מפתחות מאובטח

בנוסף לפינים להגנה מפני שימוש שלא כדין ברמת הלוח, יש ל-SAM L11 מגן פעיל על 256 בתים של זיכרון RAM אשר יכולים לעמוד ב-microprobing ברמת השבב, ובבעיות של השתיירות מידע (data remanence) כדי לספק אחסון מאובטח עבור מפתחות נדיפים. יש בו גם 2KB של פלש ייעודי הניתן לערבול כדי לאחסן מפתחות לא נדיפים, אישורים ונתונים רגישים אחרים. אחסון המפתחות המאובטח על המכשיר מגן על מערכות מפני התקפות תוכנה ותקשורת ומספק למפתחים אפשרות למחוק את הנתונים הרגישים ברגע שמזוהה אירוע של שימוש שלא כדין.

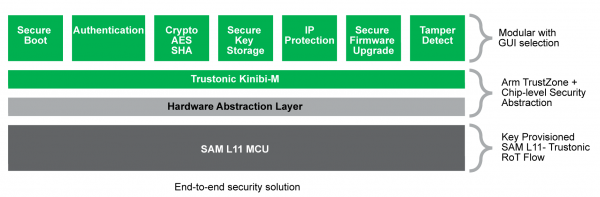

- מסגרת לפתרון אבטחה מקיף

SAM L11 נתמך על ידי מסגרת לפתרון אבטחה מקיף (Comprehensive Security Solution Framework) אשר מספקת אבטחה מקצה לקצה, החל מהקצאת מפתחות במתקן מאובטח במהלך שלב ייצור הסיליקון, עבור ביישום של מודולי אבטחה במהלך פיתוח היישום ועד ביצוע שדרוגי קושחה בכל עת במהלך מחזור החיים של המכשיר. המסגרת כוללת תוכנת אבטחה Kinibi-M של Trustonic המעלימה מן העין את הפרטים ברמה נמוכה של תכונות האבטחה של המכשיר, ומספקת ממשק מודולרי מבוסס GUI כדי שמעצבים יוכלו לבחור את מודול האבטחה הרלוונטי עבור היישומים שלהם. קחו למשל את ה-bootloader המשמש לשדרוגי קושחה. כאן, מעצבי מערכת מוטבעת אינם צריכים לעבור דרך מאות עמודים של גיליון נתונים כדי לברר כיצד ליצור bootloader מאובטח.

מסגרת האבטחה מוגדרת באופן יסודי, ומספקת למפתחים מודול להטמעה מהירה של bootloader מאובטח ביישום שלהם. זה מבטל את הצורך בהדרכה באבטחה מוטבעת, ומקטין את זמן ועלות הפיתוח באופן משמעותי.

תכונות האבטחה בחומרה המוטבעות עמוק בתוך המיקרו-בקרים SAM L11 מסייעות למפתח המערכת המוטבעת לבצע הקצאה של מפתחות במתקן המאובטח של Microchip באמצעות הזרם של בסיס האמון (Root of Trust – RoT) של Trustonic.

להלן איור המציג מגוון מודולים המסופקים על ידי המסגרת כדי לפשט את יישום האבטחה:

איור 2: פתרון אבטחה מקצה לקצה

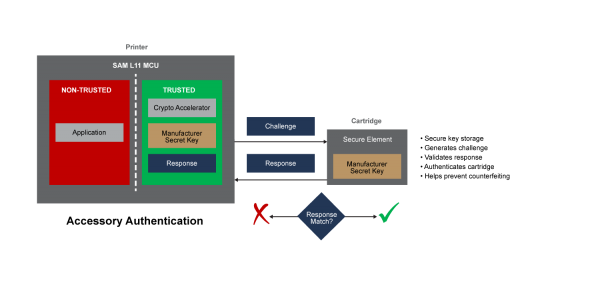

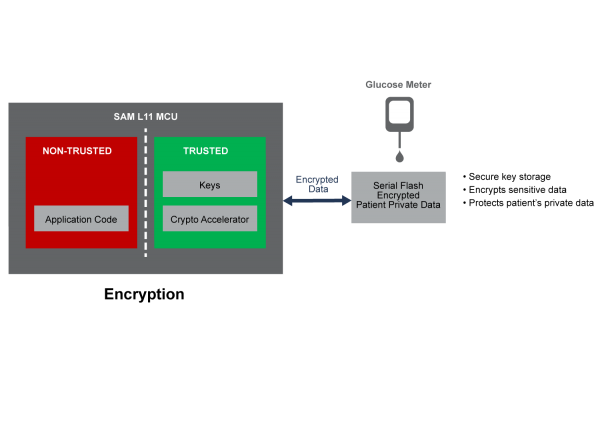

מסגרת לפתרון אבטחה מקיף עוזרת למתכנני מערכות מוטבעות, אשר נושא האבטחה חדש להם, להימנע מעקומות למידה תלולות ועלויות תקורה. בזמן קצר ביותר הם מסוגלים ליישם בקלות אבטחה חזקה במקרי שימוש שונים של יישומים, כפי שמתואר באיורים להלן.

המכשיר מתאפיין בטכנולוגיית picoPower, אשר מבטיחה צריכת חשמל נמוכה במצבי פעיל ושינה, עם ציוני ULPMark מובילים בתעשייה באישור EEMBC. הוא מציע גם מגוון מצבי חיסכון בחשמל וטכניקות בצריכת חשמל נמוכה כדי לספק גמישות, כך שהמתכננים יוכלו ליישם אבטחה בקלות וללא פגיעה בצריכת חשמל.

מסקנה

הקצב שבו התקני קצה IoT מחוברים עובר על זה בו התקנים אלה נפרסים באופן מאובטח. אחת הסיבות לכך היא כי אבטחה היא מחשבה שלאחר מעשה בתחום היישומים המוטבעים, והגורם הנוסף הוא שאין הרבה MCUs הזמינים בשוק הכוללים אבטחה חזקה, בטביעת רגל של 64 KB פלש או פחות, ועומדים במחיר המתאים לצמתי IoT מוגבלים.

אך בעוד פגיעויות אבטחה מוטבעות פותחות דרכי תקיפה חדשות עבור האקרים, זן חדש של מיקרו-בקרים מקל על מפתחים של צמתי IoT את האפיון והפריסה של תכונות אבטחה במהירות וביעילות.

מאמר זה הציג כיצד מיקרו-בקרים לאבטחה אלה יכולים לפשט את הטמעת האבטחה, תוך הקטנה של עקומת הלמידה התלולה ושל עלויות התקורה בו זמנית.

תגים:IoT node security, hardware security, security MCU, LoRa, Sigfox, LPWAN, SAM L11, TrustZone, key provisioning, secure boot, secure bootloader, authentication, encryption, hash, AES, SHA, crypto

wallet, home automation, industrial IoT (IIoT), battery powered, low power

אבטחת צמתי IoT, אבטחת חומרה, MCU לאבטחה, הקצאת מפתחות, אתחול מאובטח, bootloader מאובטח, אימות, הצפנה, אוטומציה לבית, IoT לתעשייה (IIot), צריכת חשמל נמוכה

משאבים