רקע תעשייתי

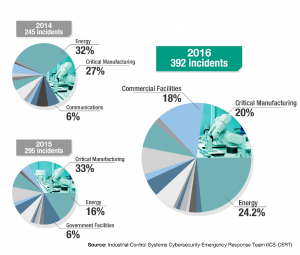

ככל שהאינטרנט של הדברים התעשייתי (IIoT) ממשיך להתרחב, יותר ויותר התקנים מתחברים לרשתות. מגמה זו עדה לרשתות שמועברות מרשתות סגורות לרשתות IT של ארגונים, שאליהן יש גישה מרשת האינטרנט הציבורית. אמנם מגמה זו משפרת את היעילות התפעולית, אך לרוע המזל, היא גורמת לדאגה גוברת בקרב בעלי נכסים באשר לסכנות שמעמידים איומי האבטחה ברשת. דאגותיהם של בעלי הנכסים מוצדקות. דוח, שפורסם לאחרונה על ידי צוות תגובות חירום בתחום אבטחת הרשת של מערכות בקרה תעשייתית (ICS–CERT), חישב ומצא שחוקרים הגיבו ל- 392 אירועי התקפות ברשת על תשתיות בארה”ב, במהלך 2016, בהשוואה ל- 295 אירועים בשנה הקודמת. קצב הגידול במספר אירועי הפגיעה במוצרים, משנת 2015 לשנת 2016, היה 32.88%. לכן, אין פלא שבעלי נכסים דורשים עוד ועוד פתרונות של אבטחה ברשת, שיאפשרו להם לבנות מערכות אבטחה ליישומים תעשייתיים.

איור 1: סקירת ההתקפות ברשת שמשפיעות על מגזר הייצור החיוני

כיצד התפתחו תקני האבטחה ברשת

החברה הבינלאומית לאוטומציה (ISA) הפיקה בשנת 2002 את המסמך ISA–99 על-מנת לייעץ לעסקים שמפעילים את תעשיות האוטומציה איך להתגונן מפני איומי אבטחת הרשת. לפני חמש עשרה שנים, אבטחה ברשת לא הייתה נושא חם כפי שהוא היום. את מסמכי ISA העמידו בקו אחד עם המסמכים המשמשים לרוב את הוועדה הבינלאומית לעניינים אלקטרו-טכניים (IEC), מאחר שהעניין סביב האבטחה ברשת התרחב מאז שתקני ISA התקבלו. כיום, התקן IEC 62443 תורם סדרה שלמה של תקנים, דוחות ומסמכים תואמים אחרים, שמגדירים תהליכים למימוש מערכות אוטומציה ובקרה תעשייתיות (IACS) מאובטחות מבחינה אלקטרונית. הציות לקווי ההנחיה המוגדרים על ידי תקן IEC 62443 מקטין באופן משמעותי את הסיכויים להתקפה מרשת האינטרנט שמשפיעה על הרשת.

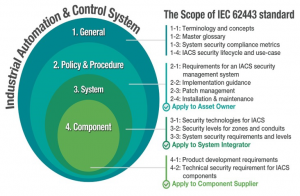

מבט בקצרה על תקן IEC 62443

התקן IEC 62443 כולל קווי הנחיה לחלקים שונים של רשת ולבעלי אחריות על תחומים שונים ברשת. בעבר, בעלי נכסים הסתמכו על אינטגרטורים של מערכות (SI) כגון Siemens, Honeywell ו- ABB לאספקת פתרונות האבטחה עבור הרשת. עם זאת, רבים מבין אינטגרטורי המערכות דורשים כיום שספקי רכיבים יעמדו בפסקת המשנה של תקן IEC 62443, אשר מתייחסת להתקנים שלהם. התרשים הבא מספק מבט קצר שכולל את ההיקף והחשיבות של כל חלק לאלו שחייבים להבטיח את הפעולה המאובטחת של רשת.

איור 2: מבט כללי של מערכת אוטומציה ובקרה תעשייתית

קווי ההנחיה בתקן IEC 62443 מגדירים ארבע רמות של איומי אבטחה. רמה 2 של תקן האבטחה היא דרישת קו הבסיס של תעשיית האוטומציה. היא מתייחסת לאיומים ברשת שהועמדו על ידי פצחנים hackers), שהם סוג ההתקפה הנפוץ ביותר אותו חווים אינטגרטורים של מערכות, אשר מאבטחים רשתות תעשייתיות. רמה 1 מיועדת להגן מפני גישה מקרית לא מורשית ורמה 3 ורמה 4 קיימות לשם הגנה מפני גישה מכוונת של פצחנים שמשתמשים במיומנויות ובכלים ייעודיים.

רמה 2 של תקן IEC 62443–4–2: דרישות קו הבסיס של תעשיית האוטומציה

במסגרת תקן IEC 62443 קיימות כמה פסקאות משנה אשר מתייחסות לגופים שונים. מאחר שאינטגרטורים של מערכות דורשים תאימות לפסקת המשנה IEC 62443–4–2, אשר מספקת קווי הנחייה לספקי רכיבים, הופכת פסקת המשנה לבעלת חשיבות רבה יותר. הדרישות לגבי רכיבים נגזרות מדרישות יסודיות, לרבות בקרת זיהוי ואימות, בקרת שימוש, שלמות וסודיות של נתונים, וכן מגיבוי של זמינות משאבים. בשל העלייה בחשיבות התפקיד שיש לספקי הרכיבים ברשתות IIoT, המשך הסקירה הטכנית הזו יתמקד בפרטים של דרישות האבטחה שאותם צריכים ספקי הרכיבים למלא, שעה שהם מתכננים רכיבים המיועדים לפרישה ברשתות IIoT.

תשתית

אם רכיב רשת מאפשר למשתמשים לגשת להתקנים או ליישומים, רכיב הרשת הזה חייב להיות בעל יכולת לזהות ולאמת באופן ייחודי את כל המשתמשים, לרבות בני אדם, תהליכים והתקנים. כך מתאפשרת הפרדה בין תפקידים לבין העיקרון של הזכות הנמוכה ביותר, אשר מבטיחה שלכל משתמש תהיה גישה רק למידע ולהתקנים שחיוניים כדי שהוא יוכל לבצע את התפקיד המיועד לו בתוך הרשת. חשוב מאוד להימנע מסיכון אבטחה שאינו נחוץ, הכרוך בהענקה למשתמשים גישה לרשת רחבה יותר בהרבה ממה שהם צריכים לביצוע התפקידים שלהם. הימנעות מסיכון אבטחה בלתי נחוץ זה תמנע ממשתמשים עם כוונות זדוניות את היכולת לגרום נזק גדול יותר לרשת. התנהלות שמצייתת לקווי הנחייה אלו תעזור לאבטח את התשתית של רשת ותספק בסיס איתן לפיתוח רשתות, באופן כזה שהרשתות יהיו מוכנות לעמוד באתגרי האבטחה, היום ובעתיד.

ניהול תיקים

היכולת לתמוך בניהול תיקים, לרבות הקמה, הפעלה, שינוי, השבתה והסרה של תיקים, חייבת לקבל תמיכה על פני הרשת. כך יובטח שתיקים לא ייווצרו, יעברו שינויים או יימחקו, אלא אם הוענקה לכך הרשאה, ותיאסר על התקנים משובצים יצירת חיבורים לא מאומתים. לתכונה של ניהול תיקים יש כמה תרחישים אפשריים, שאם לא ימומשו, הם עלולים לגרום לבעלי הנכסים בעיות. לדוגמה, אדם שעובד ברשת מקבל קידום בתפקיד, וכעת יש לו צורך בגישה רחבה יותר להתקנים וליישומים ונדרש להתאים את רמת ההרשאות שלו, בהתאמה. דוגמה נוספת שנתקלים בה לעתים קרובות היא מצב שבו עובד עוזב את הארגון. ברגע שהוא מפסיק להיות עובד בארגון, יש חובה למנוע ממנו גישה לרשת ונדרש לבטל את הרשאות הרשת שלו. אין צורך בדמיון רב מדי כדי לחזות אפשרות שבה, עובד לשעבר שפוטר לאחרונה ונשאר ממורמר לאחר עזיבתו, ייגש לרשת עם כוונות זדוניות.

ניהול זהויות

כל רכיב של הרשת עם ממשק משתמש ישיר, חייב להיות משולב באופן ישיר בתוך מערכת שמזהה אנשים על פי משתמש, לפי תפקיד ו/או לפי ממשק מערכת. באופן כזה, תימנע מהם האפשרות לגשת להתקנים מחוברים ברשת, שאליהם אין להם זכות גישה. מאחר שלאותם בעלי תפקידים שונים ברשת יש זכויות גישה שונות, תיק של אדמיניסטרטור ברשת יכול לעתים לנהל הגדרות קונפיגורציה של התקנים ברשת, אבל מי שלו יש גישה ברמת אורח, יכול רק לראות התקנים אך אינו יכול לשנות הגדרות קונפיגורציה. בנוסף, יש צורך לקיים תהליכי אבטחה שיאפשרו לבטל את פעילות התיק במקרים שבהם לא הייתה גישה לתיק במשך תקופת זמן מסוימת. התכונה של ניהול זהויות מבקרת תיק של כל משתמש ברשת ומבטיחה שהמשתמשים יהיו מוגבלים לתפקידים שהוקצו להם על ידי האדמיניסטרטורים של הרשתות, ומשתמשים לא יוכלו לגשת, במקרה או בכוונה, לאותם חלקים ברשת שאליהם אינם צריכים לגשת.

ניהול מאמת

כל ההתקנים ברשת חייבים להיות מסוגלים לאשר את התוקף של כל בקשת שדרוג של מערכת או של קושחה (firmware), ולוודא שהמקור אינו מנסה להעלות ווירוסים או תוכנות זדוניות (נוזקות) כלשהם. את האפשרות הזו מקבלים על ידי דרישה להשתמש באסימונים (token), במפתחות (keys), באישורים (certificate) או בסיסמאות (passwords). אם אין במקום מערכת ניהול מאמת, כל אחד שיבקש לבצע התקפה על הרשת, יוכל להעלות בקלות תוכנה זדונית שתאפשר לו לשנות הגדרות או לקבל שליטה על הרשת.

אימות מבוסס סיסמה

כאשר מדובר ברכיבי רשת שבהם משתמשים באימות מבוסס סיסמה, יש לשלב ברכיב הרשת מדיניות לגבי סיסמאות, שתכפה את הדברים הבאים:

א. מבנה הסיסמה חייב להגדיר את סוג התווים המותרים, וכן את מספר התווים הנדרש, לפני שהסיסמה תאושר כתקפה.

ב. התדירות שבה חייבים להחליף את הסיסמה.

היתרון שיש לשימוש בסיסמה הוא הדרך הפשוטה שבה מנהלני רשתות יכולים להגן על הרשת שלהם, מבלי שתידרש לכך עבודה נוספת של מהנדס המערכת. שימוש במדיניות של סיסמה יעילה תרחיק את רוב רובם של הפצחנים שמצליחים לקבל גישה לרשתות באמצעות פעולה כוחנית, כדי לפצח סיסמאות חלשות. רשת שלא תומכת במדיניות של סיסמאות או רשת שמאפשרת שימוש בסיסמאות חלשות נתונה לסכנה גדולה יותר שפצחנים יזכו בגישה אל הרשת.

אימות זהות במפתח ציבורי

יש להשתמש באימות במפתח ציבורי על מנת ליצור חיבור מאובטח בין שרתים לבין התקנים או בחיבורים שבין התקן להתקן. כדי לאפשר את הפונקציה הזו, יש צורך שלכל רכיב ברשת תהיה יכולת לתקף אישורים על ידי אימות של החתימה, וכן לפסול מצב של אישור. בנוסף, הרשת צריכה ליצור נתיב אישור אל סמכות אישורים מקובלת, או במקרה של אישורים בחתימה עצמית, לפרוש אישורים בכל המחשבים המארחים שיש להם תקשורת עם הנושא שאליו מופק האישור. לאימות של מפתח ציבורי יש חשיבות, מאחר שהוא מונע משלוח של מידע למקום שגוי ועוצר העברה של מידע סודי, כזה שאמור להישאר בתוך הרשת, אל מקורות חיצוניים שאותם אין אפשרות לאמת.

בקרת שימוש

כל ההתקנים שמופיעים ברשת חייבים לתמוך באימות זהות בהתחברות. על מנת למנוע ממשתמשים לא רצויים לזכות בגישה אל התקן או לרשת, היישום או ההתקן חייבים להגביל את מספר הפעמים שמשתמש יכול להזין סיסמה שגויה, לפני שהאפשרות להיכנס תינעל בפניו. מאחר שהחלק הארי של התקפות על רשתות תעשייתיות מתבצע על ידי פצחנים המשתמשים בהתקפות כוחניות אלימות, אימות זהות בהתחברות הוא שיטה יעילה ביותר לעצירת יכולתם של פצחנים לזכות בגישה אל הרשת. בנוסף, המערכת או ההתקן חייבים להיות מסוגלים להודיע למשתמשים אם ניסיונות ההתחברות שלהם הצליחו, או לא. ההודעה למשתמשים על כך שהם מחוברים לרשת מאפשרת להם לאשר את המצב הנוכחי שלהם ולהמשיך, בידיעה ששינויים או תיקונים שהם מבצעים בהגדרות הרשת או בהתקנים שברשת, מתבצעים לאחר אימות זהות.

שלמות נתונים

לשלמות הנתונים ברחבי כל רשתות IIoT יש תפקיד חיוני. היא מבטיחה שהנתונים יהיו מדויקים ושאפשר יהיה לעבד אותם ולאחזר אותם באופן אמין. קיימים כמה אמצעי אבטחה, שבהם אפשר להשתמש כדי להגן על נתונים, לרבות SSL, אשר מאפשרים הצפנה בין דפדפן לשרת. מאחר שנתונים עוברים ברחבי הרשת, מפעילי רשתות חייבים להיות בטוחים שהנתונים יעברו באופן בטוח, אמין ויעיל. אם הנתונים יישלחו לנמענים שלא נועדו בכוונה, לא רק שמפעילי הרשת יאבדו בקרה על הנתונים שלהם, אלא שהרשתות שלהם יהפכו להיות פגיעות לפצחנים.

גיבוי לזמינות של משאבים

כל היישומים או ההתקנים שנמצאים ברשת, חייבים להיות מסוגלים לבצע גיבוי נתונים בלי להפריע לפעולות ברשת. היתרון העיקרי בביצוע גיבויים שוטפים טמון בכך שהוא מבטיח שלא יאבדו נתונים, ואם יהיו בעיות מסוימות ברשת, הרשת תוכל להשתמש בנתונים שנעשה להם גיבוי, כדי להחזיר את הרשת למצב רגיל. בנוסף, יש צורך להבטיח שבתהליך הגיבוי, כל מידע פרטי שנמצא ברשת יאוחסן על פי מדיניות ההגנה על נתונים, ומי שאינו אמור להיות עם גישה למידע כזה לא יוכל לגשת אליו. המשמעות היא שבמקרים מסוימים אין לשמור את הנתונים מחוץ לרשת. כל פריצה לנתונים שיש בהם מידע אישי תגרום נזק עצום למפעילי הרשת, וכן לאלו שלנתונים שלהם ניגש מי שלא אמור היה לגשת.

מסקנות

ככל שיצטרפו התקנים נוספים לרשתות, האבטחה שלהם תהפוך להיות נושא בעל חשיבות עליונה לבעלי הנכסים. עובדה זו מקבלת אישור ברחבי התעשייה שמאמצת את הגישה, לפיה, ההתנהלות הטובה ביותר ביחס לאבטחה מעניקה לבעלי נכסים את הסיכוי הטוב ביותר להגן על הרשת שלהם מפני אלו שיש להם כוונות זדוניות. אבטחה מלאה ברמת מערכת חייבת להיות מושתתת על יסודות שמבוססים על פונקציות האבטחה של כל אחד מהרכיבים בנפרד.

כדי ללמוד עוד על פתרון האבטחה התעשייתי לרשתות של Moxa, בקר בכתובת:

www.moxa.com/Security

MOXA מיוצגת בישראל ע”י חברת אדקו טכנולוגיות מקבוצת .EMET OEM Solutions

למידע נוסף ניתן לפנות לאושרי אלמוג,

Product Line Manager

דוא”ל – oshri.almog@edco.co.il

נייד: 054-4998867