אבטחה היא דאגה גדולה במגזרי הרפואה, התעשייה, הרכב והתקשורת. תעשיות מאמצות רשת חכמה של מכונות ותהליכים כדי לייעל תהליכים וזרימה, המוקמת על מכונות ומערכות מחוברות וחכמות. מערכות אלו רגישות להתקפות זדוניות ובאגי תוכנה לא ידועים, והעבודה מרחוק עלולה אף לגרום לבעיות אבטחה פיזיות, ויש להגן עליהן מפני גישה לא מורשית או שליטה בלתי חוקית.

הפרק החדש ביותר בפיתוח תעשייתי, הידוע בכינויו ‘המהפכה התעשייתית הרביעית’ (או תעשייה 4.0), מבסס עידן חדש של חדשנות ופיתוח, אך הוא טומן בחובו סיכונים ואתגרים משלו. הוא מגדיר תקשורת וקישוריות בין מערכות, רשתות, מכונות ובני אדם, כולל האינטרנט של הדברים (IoT), ושוזר בהם רמות חדשות של מורכבות. בעוד שיתרונות הקישוריות כוללים יעילות משופרת, זיהוי ותיקון פגמים בזמן אמת, תחזוקה ניתנת לחיזוי ושיפור שיתוף הפעולה בין פונקציות שונות, הם יכולים גם להגביר משמעותית את פרצות האבטחה במפעל חכם או באתר ייצור ממוכן. אבטחת “סייבר” אינה מוגבלת עוד לפעולה או למערכת ספציפיות, אלא היא התפשטה לכל התקן על רצפת הייצור או ברשת תעשייתית. חלה עלייה עולמית באיומי אבטחה על מערכות בקרה במפעלים חכמים, כולל PLC, חיישנים, מערכות מוטמעות והתקני IoT תעשייתיים. ניהול מרחוק מהענן מהווה גם סיכונים להתקפות פיזיות כמו שיבוש, הזרקת תוכן זדוני וכו’.

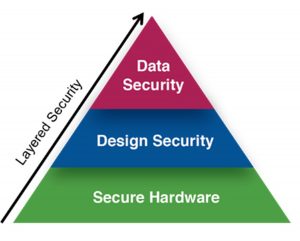

מאמר זה מתאר כיצד FPGA יכולים לקדם את גישת ההגנה המעמיקה לפיתוח יישומים מאובטחים הנדרשים כתוצאה מהצמיחה המתפתחת ב-IoT ובמחשוב קצה, המונעת על ידי המהפכה התעשייתית הרביעית. הוא מתאר את תפקידה של אבטחה בחומרה, בתכן ובנתונים, תוך מתן אפשרות לבנות יישומים על שלושת עמודי התווך של האבטחה: סודיות, יושרה ואותנטיות.

מערכת אבטחה שלמה חייבת בהכרח להציע שלושה מרכיבי ליבה

- אמון: להבטיח שמקור הנתונים שלך אמין, מורשה ומאומת.

- הגנה בפני התעסקות: אישור שלא התעסקו בהתקן שלך בשום צורה.

- הבטחת מידע הנתונים במערכות שלך משומשים, מעובדים ומועברים בצורה מאובטחת.

אבטחה מבוססת חומרה עם FPGA

שימוש בגישת אבטחה יחידה מבוססת תוכנה אינה מספיקה כדי להשיג רמות אבטחה נאותות בנוף הנוכחי של תעשייה 4.0 בגלל חוסר אורך חיים, יכולת תכנות, צריכת חשמל יעילה, גורם צורה וכו’. יש לאמץ מנגנוני אבטחה מעמיקים תוך חיזוק חומרה עם שכבות אבטחה.

כיום, רוב מסגרות האבטחה הן יישומי תוכנה עם ספריות קריפטוגרפיות המהודרות לריצה על בקרים או מעבדים לשימוש כללי. יישומי תוכנה אלה חושפים מרחב פגיע נרחב יותר להתקפות עם נקודות תקיפה פוטנציאליות רבות, כגון מערכת הפעלה, מנהלי התקנים, ערימות תוכנה, זיכרונות ומקשים רכים. יתר על כן, ייתכן שהטמעות תוכנה לא יהיו מותאמת להעדיף ביצועים על פני כוח, והן עלולות לגרום לאתגרי תכנון. תחזוקה ארוכת טווח של מערכות אלו, עם עדכונים תכופים לערימות, לספריות וכו’ לאורך כל חייה של מערכת תעשייתית יכולה גם היא להיות מכבידה ויקרה. בעיקרון, החומרה הבסיסית חייבת לשלב אבטחה במרקם שלה, כדי למנוע הנדסה לאחור סטטית ודינמית, התעסקות וזיוף.

כתוצאה מכך, אבטחה מבוססת חומרה הניתנת לתכנות הגיחה כפתרון מקיף וחזק עבור יישומי IoT תעשייתיים ויישומי קצה, במיוחד עם FPGA. בנוסף לשיפור ביצועי האבטחה של מערכת, רכיבי FPGA משפרים גם את רמת האבטחה של היישום. FPGA חייב לשלב רכיבי אבטחה מרכזיים בחומרה, בתכן ובנתונים כדי להציע פתרון חזק באמת, הנדון בסעיפים הבאים.

איור 2 מקור: MICROCHIP

חומרת FPGA מאובטחת

החומרה עלולה להיות מותקפת טרום-פריסה או טרום-תכנות במיקום הייצור או במהלך מעבר דרך שרשרת האספקה. מערכת ייצור מאובטחת המאפשרת הצפנה והקצאה של FPGA בסביבת ייצור פחות מהימנה, שליטה במספר ההתקנים המתוכנתים וביקורת תהליך הייצור בצורה מבוקרת קריפטוגרפית; חייב להיבנות כדי למנוע שיבוטים, FPGA מתוכנתים בזדון וחלקים לא אותנטיים.

תכני FPGA מאובטחים

הקמת אבטחת תכן המבוססת על פלטפורמת חומרה מאובטחת כדי לספק סודיות ואותנטיות לתכן תוך ניטור הסביבה להתקפות פיזיות. מתקפת ערוץ צדדי (SCA) יכולה להוות איום חמור על FPGA המשלבים מערכות קריפטוגרפיות על ידי השחתת זרמי סיביות שתוכנתו לתוך ההתקן. SCA מנסה לחלץ סודות משבב או ממערכת על-ידי מדידה או ניתוח של פרמטרים פיזיים שונים כגון זרם אספקה, זמן ביצוע ופליטה אלקטרומגנטית. על תהליך תכנות או “טעינת” FPGA להיות עמיד לערוצים צדדיים, ללא קשר אם הם בלתי נדיפים או SRAM FPGA.

ניטור פעיל של סביבת ההתקן הוא טכניקה נוספת להגנה על תכן ה-FPGA מפני התקפות חצי פולשניות ופולשניות. תנודות במתח, בטמפרטורה ובתדירות השעון עשויות להצביע על ניסיון התעסקות. FPGA עמיד בפני התעסקות מספק תגובות הניתנות להתאמה אישית לנטרול המתקפה, כולל מחיקה מוחלטת של ההתקן והפיכתו לבלתי שיחמושי עבור התוקף.

נתוני FPGA מאובטחים

לבסוף, FPGA חייבים לספק טכניקות לאבטחת נתוני יישומים על גבי החומרה והתכן המאובטחים, הכוללים שילוב של מתודולוגיות שונות.

- מחולל מספרים אקראיים אמיתיים (TRNG) לבניית פרוטוקולים מאובטחים העומדים בתקן NIST ומציעים מקור של אקראיות ליצירת מפתחות סודיים לפעולות הצפנה.

- מפתח שורש נוצר מפונקציה בלתי ניתנת לשיבוט פיזי (PUF). PUF מנצלים וריאציות תת-מיקרוניות המתרחשות באופן טבעי במהלך ייצור מוליכים למחצה ומעניקים לכל טרנזיסטור תכונות חשמליות אקראיות וזהות ייחודית באופן שולי. הדבר מקביל לטביעת אצבע אנושית, אין שתיים שהן זהות.

- זיכרון מאובטח המוגן על ידי מפתח סודי.

- פונקציה קריפטוגרפית המסוגלת לבצע פונקציות א-סימטריות, סימטריות ותיוג לפי הסטנדרטים בתעשייה.

מסקנות

תעשייה 4.0 היא מהפכה מתקדמת, והאימוץ הנרחב שלה מסתמך על פתרונות אבטחה חזקים מקצה לקצה. יישומים מבוססי תוכנה של פונקציות אבטחה וקריפטוגרפיה מועדות לחולשות ולניצול זדוני.

לעומת זאת, הפתרונות מבוססי החומרה של ימינו ממנפים רכיבי FPGA עם תכונות מאובטחות מתקדמות הניתנות לתכנות המובנות בהן, יחד עם שכבות אבטחה בחומרה, בתכן ובנתונים. כך נוצרת חומרה שנועדה להגן על ה-IP של הלקוח מפני גניבה או בניית יתר. דוגמאות לתכונות אבטחת נתונים אלה כוללות הגנת DPA למניעת מתקפות ערוץ צדדי, שהיא בדרך כלל יכולת ברישיון הרשומה בפטנט. חשובים גם פתרון ניהול מפתח מאובטח המבוסס על פונקציות בלתי ניתנות לשיבוט פיזי (PUF) ומעבד קריפטו עמיד לערוצים צדדיים הניתנים לתכנות בתוכנה התומך בפונקציות אסימטריות, סימטריות ותיוג לפי הסטנדרטים בתעשייה.

פתרונות מבוססי חומרה סוללים דרך למערכות גמישות ומאובטחות באמת. אבטחה מבוססת חומרה באמצעות FPGA מתגלה כבחירה הנכונה לצורכי אבטחה חיוניים בעיקר בגלל יכולת התכנות, הביצועים ויתרונות הכוח המשמעותיים שהיא מציעה. FPGA המשלבים מאיצים קריפטוגרפיים עמידים לערוצים צדדיים, כוללים מנגנון למניעת התעסקות / אמצעים להגנה על קניין רוחני של לקוחות, מציעים ניהול שרשרת אספקה מהימן ומספקים פלטפורמה מאובטחת לפיתוח מערכות מאובטחות.

איור 1 מקור: MICROCHIP