הצורך באימות קריפטו

כצרכנים אנו לומדים להכיר את היתרונות היחסיים של מותגים שונים, בין אם מדובר במכוניות, בכלי עבודה או אפילו באבקות מרק. חברות משקיעות הון רב ביצירה, בפיתוח ובשימור של מאפייני המותגים שלהן, כדי לוודא שאנחנו כצרכנים נבחר במה שלדעתנו הוא מותג בעל ערך. הסיבות המדויקות להעדפות המותגים שלנו משתנות ממוצר למוצר, החל מהרצון לאמץ את סגנון החיים שעליו מרמז המותג וכלה בנימוקים מעשיים יותר כגון איכות, עמידות ומחיר חסכוני. אך לא רק יצרניות של מוצרי צריכה בונות את המותגים שלהן. זהות המותג חלה גם על מוצרים תעשייתיים, מסחריים ורפואיים. מומחי שיווק יודעים היטב כיצד לשדר ולחזק את ערכי המותג בכל תחומי העיסוק שלהם, ונוקטים צעדים פעילים כדי להגן על המותג שלהם בכל מחיר. שווי המותג מתייחס גם למוניטין, לאמון ולערכים חברתיים, והודות לכל אלה הופך לוגו החברה לכזה שכולם מכירים. כל ניסיון של חברות אחרות להעתיק או לחקות את הלוגו או את הבטחת המותג יטופל באופן מיידי.

לא רק ההיבטים השיווקיים של מותג זקוקים להגנה, אלא גם המוצרים והשירותים של החברה. בשווקים הבינלאומיים, בעיית הזיופים הפכה לבעיה רצינית. זייפנים חסרי מצפון מעתיקים כמעט כל דבר, כולל ערכות סוללה למקדחות, סיגריות אלקטרוניות, מחסניות למדפסות ואביזרים רפואיים.

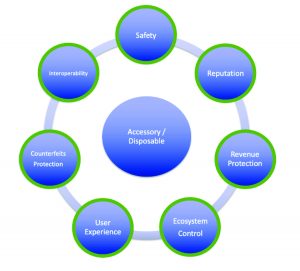

כיום יצרניות של מוצרים משתמשות בשיטות אימות קריפטוגרפיות (להלן, קריפטו) כדי להגן על הצרכנים ממוצרים מזויפים. איור 1 מציג את הגורמים הרבים המעורבים ביישום שיטות אימות קריפטו.

אחד השימושים הראשונים באימות קריפטו נעשה ככל הנראה בערכות של סוללות לכלי עבודה ניידים. הצרכנים גילו עד מהרה שהסוללות המזויפות נראות בדיוק כמו אלה של היצרן המקורי, אך לא מחזיקות זמן כה רב, מתקלקלות ומעמידות את המשתמש בסכנת התלקחות של כלי העבודה שלו. אימות קריפטו מתאים לכל מוצר עם מערכת מוטמעת, ואידיאלי עבור מוצרים הכוללים אביזרים או חומרים מתכלים הניתנים להחלפה או להשלכה לאשפה.

איור 1 – חלק מהסיבות לכך שהשימוש באימות קריפטו חיוני עבור מוצרים רבים (מקור: Microchip)

עקרונות יסוד של אימות קריפטו

מהנדסים יכולים להוסיף בקלות גישת אימות פשוטה לרוב המוצרים האלקטרוניים. באופן אידיאלי, שיטה מבוססת-מגע – למשל המגע שבין כלי עבודה ידני לבין ערכת סוללה נטענת – מאפשרת שימוש של מתח הסוללה גם בכלי העבודה המשולב. העברת הנתונים נעשית דרך כבלי המתח. ניתן למשל לבצע אימות על ידי כך שהיצרן יגדיר החלפת סיסמאות בין כלי העבודה הידני (המארח) לבין ערכת הסוללה (האביזר). עם זאת, ברגע שחברה מתחרה או זייפן יניחו את ידם על הסיסמה הודות לניתוח של תהליך העברת הנתונים, יהיה להם קל להעתיק את אימות האביזרים באופן לא-מורשה. שיטה מאובטחת יותר היא להוסיף לאביזר שבב מאובטח עם קוד סודי ולהשתמש בפרוטוקול שאלה-תשובה כדי להגדיר את האותנטיות. יש כבר כיום אלגוריתמים קריפטוגרפיים מוכרים לאבטחת התהליך הזה, והם מהווים את הבסיס לשתי שיטות אימות קריפטוגרפי מבוססות שאלה-תשובה: סימטרית ואסימטרית.

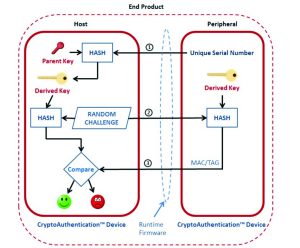

איור 2 מציג אימות שאלה-תשובה בשיטת האימות הסימטרית, אימות המבוסס על שיתוף של מפתח סודי בין מכשיר המארח לבין האביזר ההיקפי. בתחילה – בזמן ייצור המוצר ובאמצעות תהליך בשם provisioning (הקצאת משאבים) – גוזרים מתוך מפתח האב מפתח סודי יחד עם המספר הסידורי של מוצר הקצה. לאחר מכן, פונקציית hashing יוצרת מפתח נגזר שהוא ייחודי לכל אביזר היקפי של מוצר הקצה. בעת השימוש אצל הלקוחות, המארח מפיק עבור האביזר שאלה-אתגר עם מספר אקראי. התשובה המצופה היא חתימה דיגיטלית שחושבה מהמספר האקראי ומהמפתח הסודי. גם המארח מריץ את התהליך הזה, ואם שתי התוצאות תואמות, האביזר ייחשב לרכיב מקורי (אותנטי). אלגוריתמים מסוג Secure-hash כגון SHA-2 ו-SHA-3 הם שיטות מקובלות בתעשייה, שיטות שפותחו ונוהלו על ידי מכון התקנים והטכנולוגיה הלאומי האמריקאי (NIST).

איור 2 – אימות אביזר היקפי בעזרת מפתח סודי מסוג diversified וקריפטוגרפיה סימטרית (מקור: Microchip)

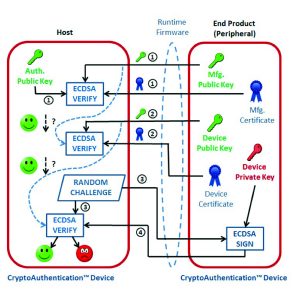

שיטה חלופית לכך עושה שימוש בקריפטוגרפיה אסימטרית ומוסיפה יכולות בקרה צד שלישי של המערכת האקולוגית. שיטה זו משתמשת בצמד מפתחות – מפתח ציבורי ומפתח פרטי – המכונים ביחד “ארכיטקטורת מפתח ציבורי (PKI). עיינו באיור 3. המפתח הפרטי שוכן בשבב אימות בתוך האביזר, בעוד שהמארח משתמש במפתח הציבורי. בהתאם לשמו, את המפתח הציבורי ניתן לחשוף ללא חשש שהוא יפגע באבטחה ובאותנטיות של המפתח הפרטי של האביזר.

איור 3 – שיטת אימות קריפטו אסימטרית המשתמשת באלגוריתמי חתימה דיגיטלית מסוג עקומה אליפטית (ECDSA), בתעודות דיגיטליות ובמפתחות ציבוריים ופרטיים (מקור: Microchip)

יישום של אימות קריפטו עם קו מוצרי CryptoAuthenticationTM של Microchip

איור 4 מציג את קו שבבי האימות המאובטחים של Microchip בחתך יישומים. בין הדוגמאות ניתן למצוא את ATECC608, את קווי המוצרים SHA 104, SHA 105 ו-SHA106 ואת תיקי המוצרים ECC204 ו-ECC206.

גרסה מעודכנת:

איור 4 – קו מוצרי השבבים של Microchip CryptoAuthentication (מקור: Microchip)

ה-ATECC608 הוא שבב מסוג pre-provisioned secure element IC שנועד לטפל במגוון רחב של שימושים, ממרכזי נתונים ועד יישומי IoT. הוא מאחסן באופן מאובטח מפתחות סודיים ציבוריים ופרטיים וכן תעודות דיגיטליות. התקשורת עם המארח נעשית דרך אפיק טורי סטנדרטי מסוג I2C או דרך ממשק חוט יחיד (SWI).

יש דרישה הולכת וגוברת לאימות קריפטו מצד מגזרי הבריאות והרפואה. השימוש ההולך וגדל בפאוצ’ים של תרופות, בהתקני בדיקה אבחוניים לשימוש חד-פעמי ובטלאים רפואיים חד-פעמיים דוחף את הצורך באימות פריטים. לא רק שהדבר מעניק ביטחון לרופאים בנוגע לכך שהתרופה או האביזר הם ממקורות לגיטימיים, זה גם מתקף עבורם את סוג התרופה ואת המינון שלה. ייתכן שזה נחוץ גם לצורך עמידה בנהלים רפואיים ולתהליך הקליני. דוגמאות אחרות לשימוש מוגבל-בנפח ורגיש מבחינת מחיר כוללות סיגריות אלקטרוניות, אביזרים קוסמטיים וכרטיסי שימוש באופניים חשמליים.

בנוגע לאימות קריפטו בשיטה הסימטרית, ה-SHA104 וה-SHA105 הם חברים בתיק מוצרי ה-CryptoAuthentication של Microchip, שנועדו לשימוש באביזרים ובפריטים חד-פעמיים. הם מספקים אבטחה קריפטוגרפית סימטרית במהירות 128 ביטים. השבבים האולטרה-קומפקטיים האלה מתקשרים דרך I2C או SWI וצורכים כ-130 ננו-אמפר בזמן השינה. הם זמינים בפורמט של 8-פינים ו-3-פינים (מתח, נתוני SWI והארקה), מה שהופך אותם למתאימים במיוחד ליישומים מוגבלים בנפח. ה-ECC204 תומך בחומרה מסוגECDSA SHA-256, וקוד אימות מסרי hash (או HMAC) עבור יישומיים אסימטריים.

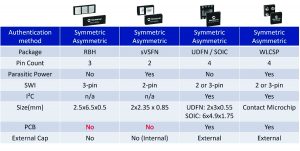

איור 5 מתאר את שבבי CryptoAuthentication הסימטריים והאסימטריים הקומפקטיים של Microchip. ניתן להשתמש בהתקנים המוקטנים האלה מבחינת ה-form factor שלהם, ללא PCB, דבר שמקל מאוד על הכללתם בחומרים מתכלים ובאביזרים חד-פעמיים שונים.

גרסה מעודכנת:

איור 5 – שבבי CryptoAuthentication הזמינים לגודל small form factor, ללא PCB, ליישומי הספק פרזיטי (מקור: Microchip)

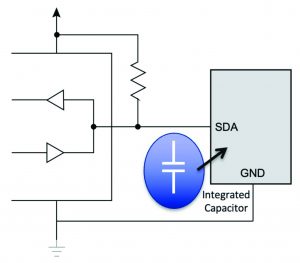

השבבים מדגם SHA106 ו-ECC206 מפחיתים את מספר הפינים עד כדי 2 פינים בלבד, מה שדורש ממשק חוט יחיד וחיבור להארקה. איור 6 מתאר את מידת הפשטות של השימוש בשבב אימות קריפטו בגודל 2-פינים שבו המתח נגזר מה-SWI דרך קבל משולב באופן המאפשר מתח מספיק לתהליך האימות. כמו כן, ללא הצורך ב-PCB, העלויות ליישום אימות קריפטו יורדות, תוך גידול משמעותי במקביל של מספר אירועי השימוש.

איור 6 – שבבי CryptoAuthentication בגודל 2-פינים מדגמי Microchip SHA206 ו-ECC206 מכילים קבל פנימי לאחסון אנרגיה פרזיטית שמניעה את ההתקן (מקור: Microchip)

אימות הקריפטו שועט קדימה

הזמינות של שבבים קריפטוגרפיים בעלי small form-factor ואספקת מתח עצמית מבטיחה את הרחבת גבולות האימות של חומרים ואביזרים מתכלים וחד-פעמיים. בנוסף להתקן CryptoAuthentication שתואר כאן, Microchip מספקת גם לוחות בדיקה, תרשימי ייחוס ופלטפורמה מקיפה לבדיקות תכן אבטחה המכסים את כל השלבים, מהקצאת משאבים של היצרן ועד לשימוש בשטח.

www.microchip.com/cryptoauthentication